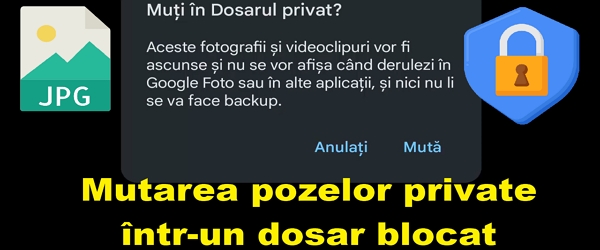

Ocultar fotos privadas em uma pasta bloqueada Sobre o que é o tutorial Ocultar fotos privadas em uma pasta bloqueada? Neste tutorial em vídeo intitulado Ocultar fotos privadas em uma pasta bloqueada, mostro um método pelo qual você pode mover fotos privadas da galeria para uma pasta bloqueada que só pode ser aberta com sua impressão digital. [Leia mais ...]

Oculte fotos privadas em uma pasta bloqueada – separada da galeria

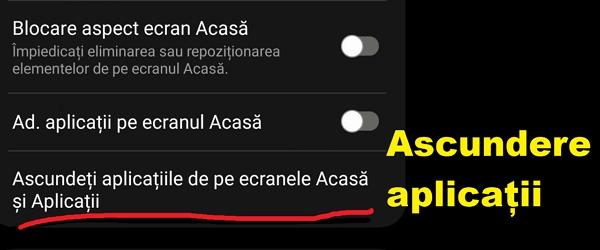

Ocultando aplicativos instalados em telefones Samsung

Sobre o que é o tutorial em vídeo Ocultar aplicativos instalados em telefones Samsung? Neste vídeo tutorial "Ocultando aplicativos instalados em telefones Samsung", mostrarei como ocultar aplicativos instalados em telefones Samsung, sem usar um inicializador de terceiros. Por que ocultar aplicativos instalados? A resposta é óbvia e as razões são… [Leia mais ...]

Imagens de vídeo de visualização única do Whatsapp que são excluídas assim que são vistas

Imagens de vídeo de visualização única do Whatsapp O que é o tutorial em vídeo sobre imagens de vídeo de visualização única do Whatsapp Neste vídeo tutorial "Imagens de vídeo de visualização única do Whatsapp" apresento a vocês o recurso do Whatsapp que é chamado de visualização única. O que o recurso Single View do Whatsapp faz? A ideia básica do recurso de exibição única é enviar uma foto ou vídeo e… [Leia mais ...]

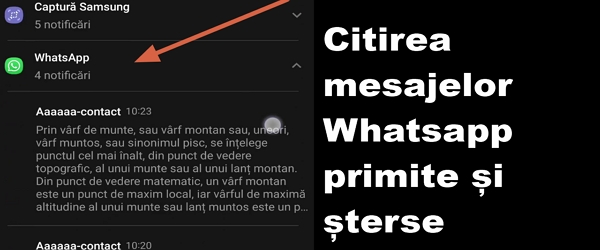

Como visualizar mensagens recebidas e excluídas no Whatsapp

Qual é o vídeo tutorial sobre Como visualizar mensagens recebidas e excluídas do Whatsapp Neste tutorial apresento uma maneira simples de visualizar mensagens recebidas e excluídas do Whatsapp. Como vamos fazer isso? Simples, através do histórico de notificações. Como visualizar mensagens recebidas e excluídas do Whatsapp Mensagens recebidas e excluídas do Whatsapp não podem mais … [Leia mais ...]

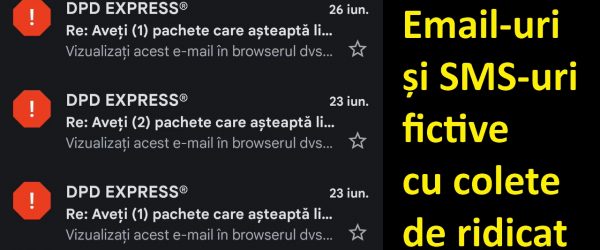

Mensagens fraudulentas com encomendas não endereçadas – como dizemos

Sobre o que é o vídeo tutorial Mensagens fraudulentas com encomendas não endereçadas Neste vídeo tutorial Mensagens fraudulentas com encomendas não endereçadas veremos como podemos saber se um e-mail ou sms em que se afirma que temos uma encomenda para receber é legítimo, embora não estivéssemos não estou esperando nenhum pacote Algumas pessoas recebem mensagens fraudulentas com: "você tem um pacote para receber, mas... [Leia mais ...]

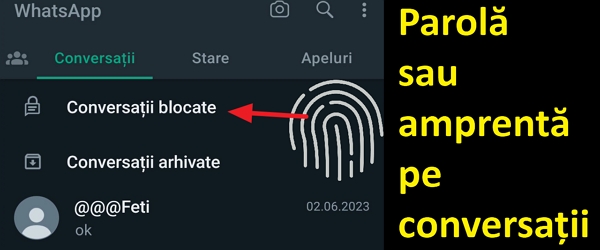

Ocultar e conversar com senha no Whatsapp – senha ou impressão digital

Sobre o que é o vídeo tutorial Ocultando e senhando uma conversa no Whatsapp sobre No vídeo tutorial Ocultando e senhando uma conversa no Whatsapp, mostrarei como ocultar e como proteger com uma impressão digital ou senha uma conversa no Whatsapp Por que ocultar uma conversa no Whatsapp ? Por que temos cortinas, reposteiros, cercas, porta de banheiro :-) e outras coisas... [Leia mais ...]

Revisão do roteador Mikrotik hAP ax3 excelente – velocidade muito boa no USB

Sobre o que é esta revisão de vídeo: Mikrotik hAP ax3 review ótimo roteador? Excelente review do roteador Mikrotik hAP ax3 - Neste review apresento um roteador WiFi 6 da Mikrotik modelo hAP ax3. Faz parte da classe AX1800, mas vem com algumas especificações de ponta e algumas velocidades USB alucinantes. O que é Mikrotik? A Mikrotik é uma empresa europeia... [Leia mais ...]

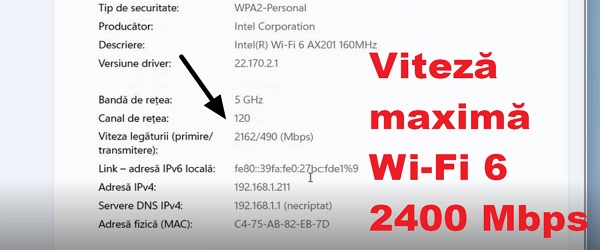

Como atingir 2400 Mbps em Wi-Fi - e como configurar seu roteador para 160Mhz

Do que se trata o tutorial Como chegar a 2400 Mbps em Wi-Fi No vídeo tutorial Como chegar a 2400 Mbps em Wi-Fi veremos como atingir a velocidade de 2400 Mbps ao usar um roteador Wi-Fi 6 AX 3000 de qualquer fabricante, mas que suporta a largura de canal de 160 Mhz. O que é um canal Wi-Fi? Um canal WiFi é uma faixa de frequência específica usada por… [Leia mais ...]

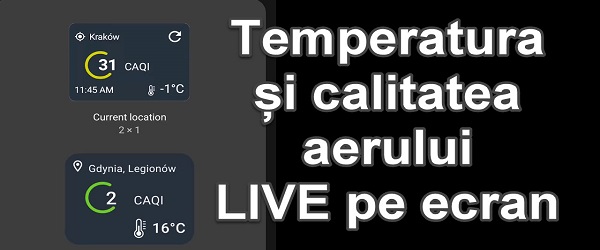

Widget de Temperatura e Qualidade do Ar – POLUIÇÃO REAL AO VIVO

Sobre o que é o tutorial em vídeo do widget de temperatura e qualidade do ar? Neste tutorial em vídeo "Widget de temperatura e qualidade do ar", apresento a você o método mais útil para descobrir qual é a temperatura exata do lado de fora e qual é a qualidade do ar ao vivo. Como podemos ter um widget de temperatura do ar e qualidade do ar ao vivo? Airly é um… [Leia mais ...]

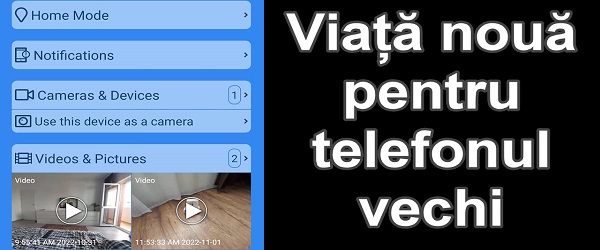

Presença transforma seu telefone em uma câmera IP - não jogue fora seu telefone antigo!

Presence faz uma câmera IP do telefone Sobre o que é o tutorial em vídeo Presence faz uma câmera IP do telefone? Neste vídeo tutorial, apresento Presence, um aplicativo que transforma seu celular em uma câmera IP. Na prática, vou mostrar como você pode fazer um sistema de vigilância usando apenas um ou mais telefones. O que o aplicativo Presença faz? Presença é um… [Leia mais ...]

Comentários Recentes