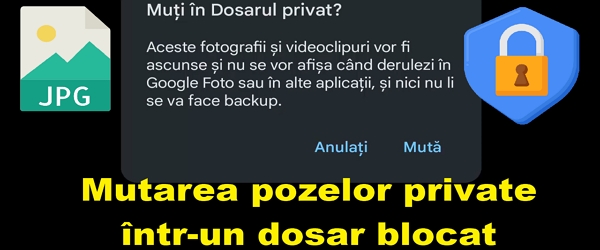

Ocultar fotos privadas em uma pasta bloqueada Sobre o que é o tutorial Ocultar fotos privadas em uma pasta bloqueada? Neste tutorial em vídeo intitulado Ocultar fotos privadas em uma pasta bloqueada, mostro um método pelo qual você pode mover fotos privadas da galeria para uma pasta bloqueada que só pode ser aberta com sua impressão digital. [Leia mais ...]

Oculte fotos privadas em uma pasta bloqueada – separada da galeria

Mensagens fraudulentas com encomendas não endereçadas – como dizemos

Sobre o que é o vídeo tutorial Mensagens fraudulentas com encomendas não endereçadas Neste vídeo tutorial Mensagens fraudulentas com encomendas não endereçadas veremos como podemos saber se um e-mail ou sms em que se afirma que temos uma encomenda para receber é legítimo, embora não estivéssemos não estou esperando nenhum pacote Algumas pessoas recebem mensagens fraudulentas com: "você tem um pacote para receber, mas... [Leia mais ...]

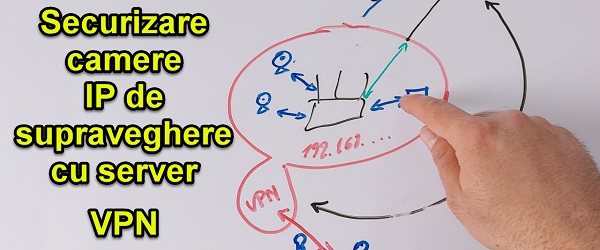

Segurança de câmeras IP com servidor VPN - PARAR o encaminhamento de porta para câmeras

Protegendo Câmeras IP com Servidor VPN Qual é o tutorial em vídeo sobre Como Proteger Câmeras IP com Servidor VPN? No tutorial em vídeo Protegendo câmeras IP com servidor VPN, mostrarei como você pode proteger suas câmeras de vigilância para que ninguém possa acessá-las pela Internet. As câmeras de vigilância são conectadas à rede local Quando você conecta um… [Leia mais ...]

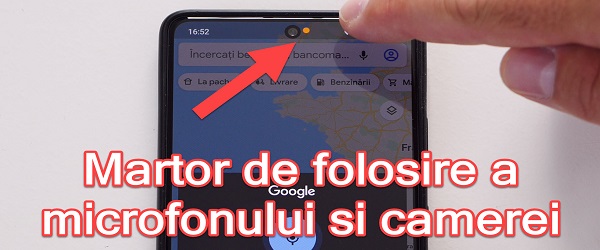

Detector uso fraudulento de microfone e câmera em telefones Android

Sobre o que é o tutorial Detector de uso de câmera e microfone de fraude? Neste vídeo tutorial apresento um detector de uso fraudulento de microfone e câmera, ou seja, um aplicativo que detecta e anota quando a câmera e o microfone são usados em telefones Android. Por que queremos saber quando a câmera e o microfone do telefone são usados ... [Leia mais ...]

Configuração simples de segurança máxima no Windows - a base de um PC protegido

Configurando a segurança máxima no Windows O que é o tutorial "Configurando a segurança máxima no Windows"? Neste tutorial em vídeo, você verá como configurar contas no Windows para que seu sistema operacional esteja seguro. Configuração simples de segurança máxima no Windows. O erro que muitos usuários do Windows cometem. No momento da instalação ... [Leia mais ...]

Como não infectar sites e vírus infectados - sandboxie

Como não ser infectado em sites infectados e aplicativos de vírus - sandboxie Como não ser infectado em sites infectados e aplicativos de vírus - sandboxie Nos últimos anos, as pessoas têm lidado cada vez mais com vírus, spyware e outros programas maliciosos de um novo tipo que se tornaram cada vez mais sofisticados e que podem ser difíceis de interceptar por um ... [Leia mais ...]

Como você pode descobrir se alguém está no computador e o que ele fez

Como descobrir se alguém entrou em seu computador e o que eles fizeram Descubra quem entrou em seu computador e o que eles fizeram Certamente todos nós sabemos que precisamos colocar a senha no computador, mas na maioria das vezes precisamos admitir que cabe a nós digitar a senha todas as vezes, então deixamos o computador sem a senha e claro que qualquer um pode ... [Leia mais ...]

Como descobrir se o seu email e senha são hackers

Como saber se seu e-mail e senha foram hackeados Como saber se seu e-mail e senha foram hackeados Hoje em dia é cada vez mais difícil manter nossos dados seguros; especialmente o endereço de e-mail e a senha, que usamos em todos os lugares. Quando criamos uma conta, temos confiança cega Cada vez que você cria uma conta, você tem que se "legitimar" ... [Leia mais ...]

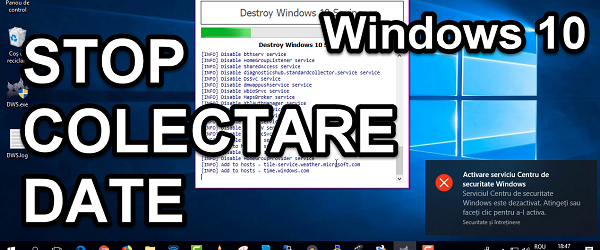

Como você para de coletar dados do Windows 10? É como um triturador

Como você para de coletar dados do Windows 10, que acabou como um suíço. Os dados são coletados por qualquer método. A coleta de dados se tornou um esporte global, competindo com os maiores provedores de serviços de Internet. Em primeiro lugar está o Google, seguido do Facebook e da Microsoft, depois os da Apple, Twitter, Amazon, etc são mais tímidos ... eee, deixa se recuperar ... [Leia mais ...]

Comentários Recentes