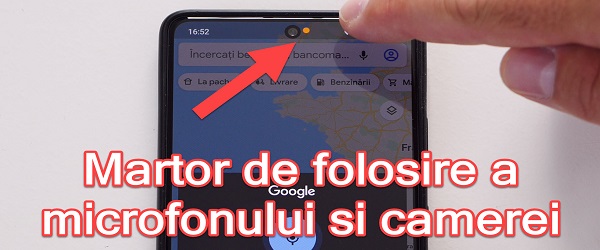

Sobre o que é o tutorial Detector de uso de câmera e microfone de fraude? Neste vídeo tutorial apresento um detector de uso fraudulento de microfone e câmera, ou seja, um aplicativo que detecta e anota quando a câmera e o microfone são usados em telefones Android. Por que queremos saber quando a câmera e o microfone do telefone são usados ... [Leia mais ...]

Detector uso fraudulento de microfone e câmera em telefones Android

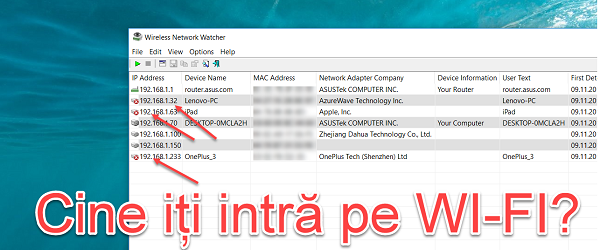

Quem se conecta ilegalmente em sua rede WI-FI

Quem se conecta ilegalmente na sua rede WI-FI O sinal wireless passa pelas paredes da casa. Quando usamos uma rede Wi-Fi em nossa casa, precisamos estar cientes de que essa rede sem fio também pode ser acessada por outras pessoas, vizinhos ou pessoas próximas. Melhor segurança da rede Wi-Fi Já falamos em outras ocasiões sobre segurança ao fazer o login… [Leia mais ...]

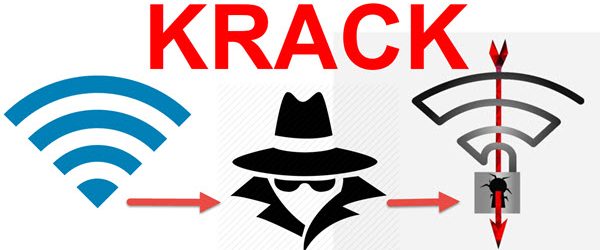

KRACK afeta TODOS os roteadores Wi-Fi - SOLUÇÕES

KRACK afeta TODOS os roteadores Wi-Fi - SOLUÇÕES O Krack ameaça todos os roteadores Wi-Fi. Que soluções temos? O que é KRACK ATTACK? KRACK é uma vulnerabilidade descoberta no protocolo WPA2, ao qual todos os roteadores do mundo são vulneráveis. Como funciona o KRACK? O atacante que explora a vulnerabilidade KRACK, se interpõe entre o roteador e o cliente (telefone, ... [Leia mais ...]

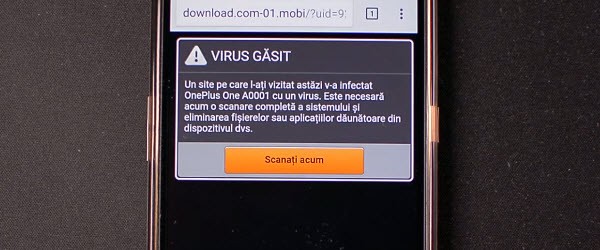

Como se livrar de telefone scareware

Programas ou páginas de scareware são uma categoria especial e muito passiva de malware. Eles são um tipo de phishing que se baseia nos medos dos usuários para determiná-los a realizar certas ações. Um scareware pode exigir que você instale um software, divulgue seus dados pessoais, pague uma certa quantia em dinheiro ou envie um SMS para um número com ... [Leia mais ...]

ANTI-Hack, redireccionamento vulnerabilidade ao SMB

Olá amigos, hoje vamos resolver o problema da vulnerabilidade "Redirecionar para SMB" que foi descoberta há poucos dias e que afeta todas as versões do Windows, incluindo o Windows 10. A vulnerabilidade é baseada na ingenuidade dos aplicativos do Windows que querem fazer login assim que sentirem um servidor SMB. Nesse momento, os dados de login são cuspidos, onde o atacante ... [Leia mais ...]

Liberdade Ok, pagar on-line e navegar com segurança

Olá amigos, no tutorial de hoje irei apresentar um serviço VPN gratuito e muito rápido. O serviço VPN se chama Okay Freedom e é oferecido gratuitamente pela Steganos, conhecida por seus softwares de segurança um pouco mais seculares. Há algum tempo, no tutorial "Wireshark, interceptando senhas em redes wi-fi gratuitas", mostrei como é fácil é. É ... [Leia mais ...]

medidas simples para proteger e criptografar o tráfego de navegação

Olá amigos, no tutorial de hoje veremos algumas dicas para uma navegação mais segura e tráfego criptografado ao usar uma rede sem fio pública. Se no tutorial de ontem sobre Wireshark, interceptando senhas em redes wi-fi gratuitas, meu colega Cristi vai mostrar como é fácil alguém interceptar os dados que inserimos em um site, hoje [Leia mais ...]

método de envenenamento de DNS comumente usado por hackers

O envenenamento de DNS é um método pelo qual os hackers dão a impressão de que assumiram o controle de determinados sites conhecidos ou desconhecidos. DNS é o protocolo que faz a ligação entre o nome de domínio e o endereço IP, porque qualquer site neste mundo tem um. Ou mais endereços IP. Quando digitamos no navegador "google.com" nosso computador tem três opções para encontrar o endereço ... [Leia mais ...]

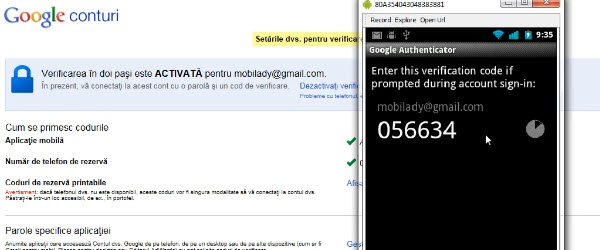

Mantenha os hackers afastados com a verificação em duas etapas para sua Conta do Google - tutorial em vídeo

Olá amigos, no tutorial de hoje veremos como podemos proteger sua conta do Google para que seja impossível quebrá-la. Especificamente, falaremos sobre a opção de "verificação em duas etapas" ou "verificação em duas etapas" oferecida pelo Google para seus usuários para proteger muito bem sua conta. Como o nome sugere, esta opção adiciona uma segunda etapa que [Leia mais ...]

Comentários Recentes